- 2024.05.14.화.보안 day292024년 05월 14일 21시 05분 13초에 업로드 된 글입니다.작성자: 202401to07

결석- 공가처리

ㄴ네트워크 기초 총

SNAT DNAT

NAT : 하나의 ip 를 다른 ip로 변환

PAT : 여러 ip를 하나의 ip로 변환

SNAT : 출발지ip를 변환

DNAT : 도착지 ip를 변환

네트워크 보안 [ACL, VLAN, NAC]

ACL : 접근제어 목록

ACL - 1. standard ACL : access-list [0~99] [permit/deny] [출발ip] [마스크] 예) access-list 1 deny 192.168.1.0 0.0.0.255

-2. extended ACL : IP, TCP, UDP, ICMP 등의 상세 프로토콜 선택해서 설정 가능

access-list [0~99] [permit/deny] [프로토콜] [출발ip] [출발mask] [도착ip] [도착mask] [도착포트번호]

예) access-list 10 deny ip 192.168.1.30 0.0.0.255 10.10.10.10 0.0.0.255

NAC : 네트워크 접근 통제 / ip추적, 탐지 , 충동방지, 무결성체크 , 유해차단 등등

NAC 방식 - 1. in Line

- 2. 802.1x : RADIUS서버 머시기

- 3. VLAN

- 4. ARP : ip-> MAC

VLAN : 네트워크 분할

trunk : VLAN끼리 통신하기 위해 이용

이제 네트워크 끝판왕 시작 ~,~ 4:20:18 / 8:22:15

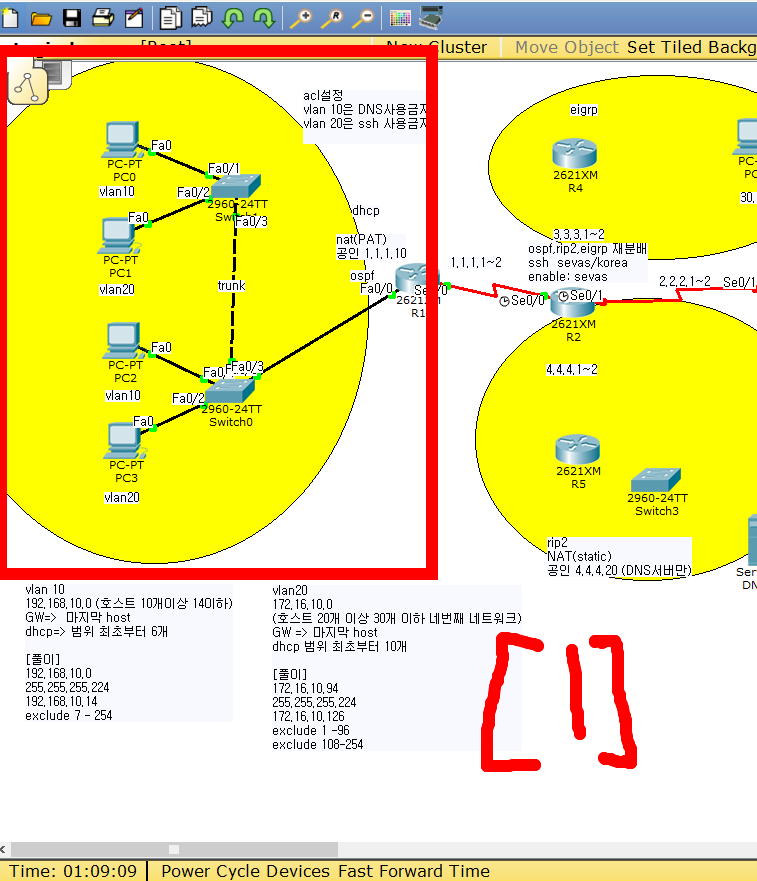

1. ospf / pc dhcp / vlan

1. 스위치에 vlan넣기

Sw1(config)#vlan 10

Sw1(config-vlan)#vlan 20

Sw1(config)#int fa0/1

Sw1(config-if)#sw mo ac

Sw1(config-if)#sw ac vlan 10

Sw1(config-if)#no sh

Sw1(config-if)#int fa0/2

Sw1(config-if)#sw mo ac

Sw1(config-if)#sw ac vlan 20

Sw1(config-if)#no sh

Sw1(config-if)#int fa0/3

Sw1(config-if)#sw mo tr

Sw1(config-if)#no sh

Sw0(config)#vlan 10

Sw0(config-vlan)#vlan 20

Sw0(config-vlan)#int fa0/1

Sw0(config-if)#sw mo ac

Sw0(config-if)#sw ac vlan 10

Sw0(config-if)#no sh

Sw0(config-if)#int fa0/2

Sw0(config-if)#sw mo ac

Sw0(config-if)#sw ac vlan 20

Sw0(config-if)#no sh

Sw0(config-if)#int fa0/3

Sw0(config-if)#sw mo tr

Sw0(config-if)#no sh

Sw0(config-if)#int fa0/5

Sw0(config-if)#sw mo tr

Sw0(config-if)#no sh

2. 라우터1 dhcp 넣기

R1(config)#ip dhcp pool vlan10

R1(dhcp-config)#network 192.168.10.0 255.255.255.240

R1(dhcp-config)#default-router 192.168.10.14

R1(dhcp-config)#dns-server 4.4.4.20

R1(dhcp-config)#exit

R1(config)#ip dhcp pool vlan20

R1(dhcp-config)#network 172.16.10.96 255.255.255.224

R1(dhcp-config)#default-router 172.16.10.126

R1(dhcp-config)#dns-server 4.4.4.20

3. 라우터1의 각 vlan에 ip넣기

R1(config)#int fa0/0.10

R1(config-subif)#encapsulation dot1Q 10

R1(config-subif)#ip add 192.168.10.14 255.255.255.240

R1(config-subif)#int fa0/0.20

R1(config-subif)#encapsulation dot1Q 20

R1(config-subif)#ip add 172.16.10.126 255.255.255.224

R1(config-subif)#int fa0/0

R1(config-if)#no sh

R1(config-if)#int se0/0

R1(config-if)#ip add 1.1.1.1 255.255.255.0

R1(config-if)#no sh

(각 pc에 dhcp됐는지 확인)

4. 라우터1에 ospf 주기

R1(config)#router ospf 110

R1(config-router)#network 1.1.1.1 0.0.0.0 area 0

질문) 왜 1.1.1.1에 주는거임

강의 왈 밖에서 막아야 내부로 못들어온다 하셨는데 이해 못함

5. 라우터2에 ip추가

R2(config)#int se0/0

R2(config-if)#ip add 1.1.1.2 255.255.255.0

R2(config-if)#no sh

5. 라우터1에 NAT(PAT)주기

R1(config)#int se0/0

R1(config-if)#ip nat outside

R1(config-if)#int fa0/0.10

R1(config-subif)#ip nat in

R1(config-subif)#int fa0/0.20

R1(config-subif)#ip nat in

R1(config)#ip nat inside source list 1 pool sevas overload

R1(config)#ip nat pool sevas 1.1.1.10 1.1.1.10 netmask

R1(config)#access-list 1 permit 192.168.10.0 0.0.0.15

R1(config)#access-list 1 permit 172.16.10.96 0.0.0.31

(R1#debug ip nat 하고 pc에서 ping할때 NAT되는지 확인

확인되면 no debug all)

2. ospf

1. 라우터3 에 ip 추가

R3(config)#int fa0/1

R3(config-if)#ip add 10.0.0.254 255.255.255.0

R3(config-if)#no sh

(확인) ping 10.0.0.1

R3(config)#int se0/1

R3(config-if)#ip add 2.2.2.1 255.255.255.0

R3(config-if)#no sh

2. 라우터3에 동적 라우팅 추가

R3(config)#router ospf 110

R3(config-router)#network 2.2.2.1 0.0.0.0 area 0

R3(config-router)#network 10.0.0.0 0.0.0.255 area 0

3. 라우터2 에 ip 추가

R2(config)#int se0/1

R2(config-if)#ip add 2.2.2.2 255.255.255.0

R2(config-if)#no sh

(확인) ping 2.2.2.1

R2(config-if)#int se0/2

R2(config-if)#ip add 3.3.3.2 255.255.255.0

R2(config-if)#no sh

R2(config-if)#int se0/3

R2(config-if)#ip add 4.4.4.2 255.255.255.0

R2(config-if)#no sh

4. 라우터2에 동적 라우팅 추가

R2(config)#router ospf 110

R2(config-router)#network 2.2.2.2 0.0.0.0 area 0

[1번]과 [2번] 연결 확인

pc0에서 ping 10.0.0.1

R2(config-router)#network 1.1.1.2 0.0.0.0 area 0

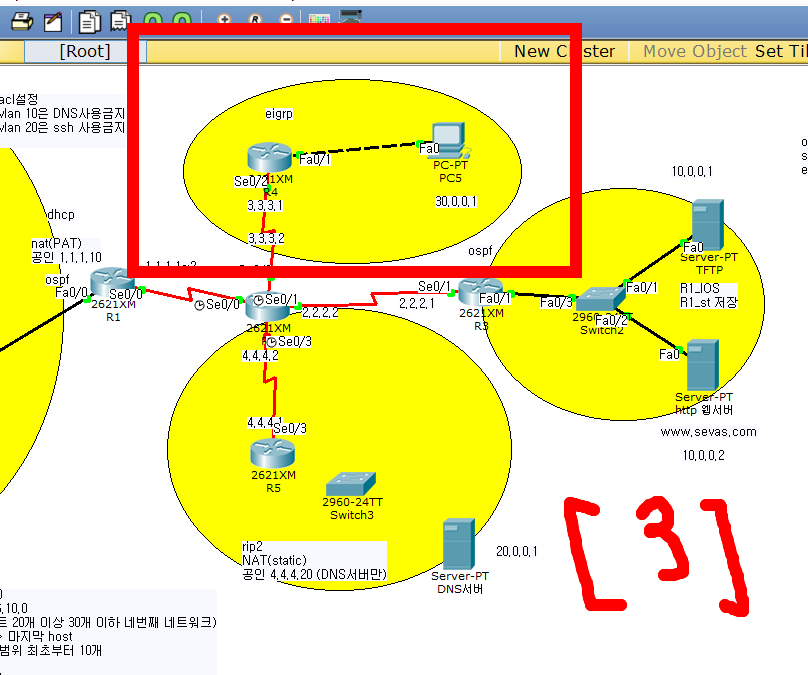

3. eigrp

R4(config)#int fa0/1

R4(config-if)#ip add 30.0.0.254 255.255.255.0

R4(config-if)#no sh

R4(config-if)#int se0/2

R4(config-if)#ip add 3.3.3.1 255.255.255.0

R4(config-if)#no sh

R4(config)#router eigrp 90

R4(config-router)#netwo

R4(config-router)#network 30.0.0.254 0.0.0.0

R4(config-router)#no au

R4(config-router)#no auto-summary

R4(config-router)#te

R4(config-router)#net

R4(config-router)#network 3.3.3.1 0.0.0.0

R2(config)#router eigrp 90

R2(config-router)#network 3.3.3.2 0.0.0.0

R2(config-router)#no auto-summary

(확인)show ip route 했을때 D가 나오면 성공

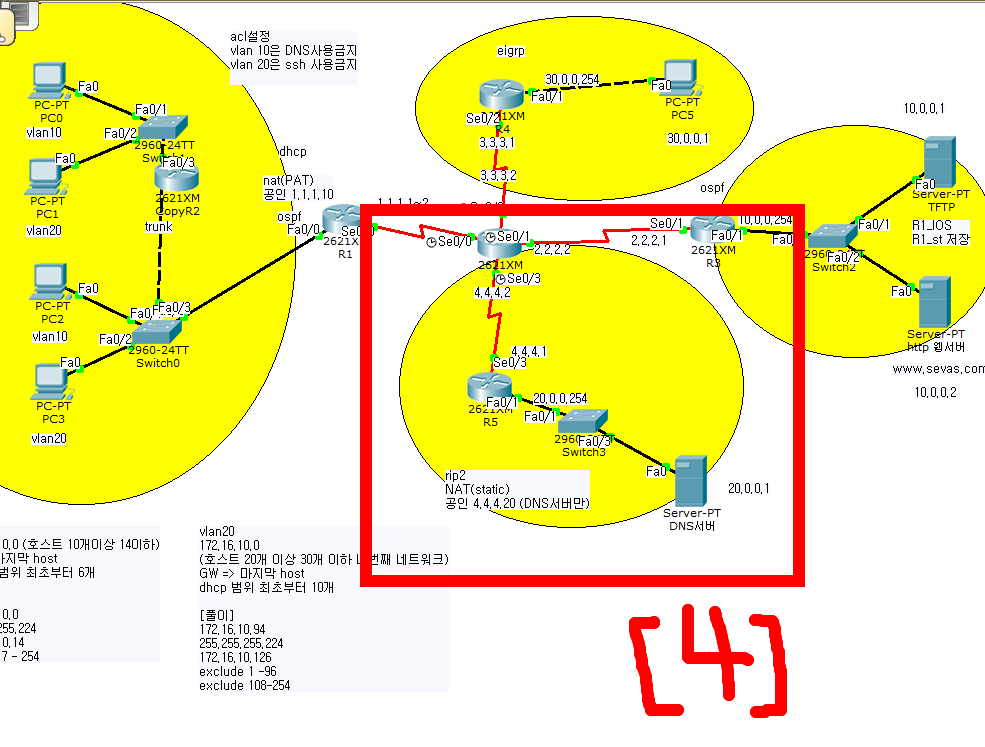

4. rip

R5(config)#int fa0/1

R5(config-if)#ip add 20.0.0.254 255.255.255.0

R5(config-if)#no sh

R5(config)#int se0/3

R5(config-if)#ip add 4.4.4.1 255.255.255.0

R5(config-if)#no sh

R5(config)#router rip

R5(config-router)#network 4.4.4.1

R5(config-router)#version 2

R5(config-router)#no auto-summary

R5(config)#int se0/3

R5(config-if)#ip nat out

R5(config-if)#no sh

R5(config-if)#int fa0/1

R5(config-if)#ip nat in

R5(config-if)#exit

R5(config)#ip nat inside source static 20.0.0.1 4.4.4.20

R2(config)#router rip

R2(config-router)#network 4.4.4.2

R2(config-router)#no auto-summary

R2(config-router)#version 2

(확인 ping 4.4.4.20 은 되고

ping 내부망20.0.0.1은 안되게 ㄱ)

질문 내부망 외부망 이해 못함

각 서버 (DNS , HTTP, TFTP설정)

5. ospf,rip2,eigrp 재분배

R2(config)#router rip

R2(config-router)#redistribute ospf 110 metric 1

R2(config-router)#redistribute eigrp 90 metric 1

R2(config-router)#exit

R2(config)#router eigrp 90

R2(config-router)#redistribute rip metric 1 1 1 1 1

R2(config-router)#redistribute ospf 110 metric 1 1 1 1 1

R2(config)#router ospf 110

R2(config-router)#redistribute rip subnets

R2(config-router)#redistribute eigrp 90 subnets

R2(config)#ip name-server 4.4.4.20

R2(config)#ip domain-lookup

(확인

R2에서 ping http://www.sevas.com

R4에서 show ip route 하고 4.0.0.0대역이 들어오면 성공

R1에서 show ip route 하고 모든 대역이 들어왔으면 성공

pc5에서 ping 4.4.4.20확인 , nslookup http://www.sevas.com확인

pc0에서 ping 4.4.4.20확인

R2(config)#enable password sevas

R2(config)#username sevas password korea

R2(config)#line vty 0 4

R2(config-line)#login local

R2(config-line)#transport input ssh

R2(config-line)#exit

R2(config)#ip domain-name R2

R2(config)#crypto key generate rsa

2048

R2(config)#ip ssh version 2\\

확인

pc0에서 ssh -l sevas 1.1.1.2

nslookup http://www.sevas.com 되고

pc1에서 nslookup http://www.sevas.com 안되는거 확인

DNS가 안되면 http도 안된다 http://www.sevas.com

6. R1_st , R1_IOS 저장하기

R1(config)#ip name-server 4.4.4.20

R1(config)#ip domain-lookup

R1#copy startup-config tftp:

tftp.sevas.com

R1_st

R1#show flash:

System flash directory:

File Length Name/status

3 5571584 c2600-i-mz.122-28.bin ===> 이거 복사

2 28282 sigdef-category.xml

1 227537 sigdef-default.xml

[5827403 bytes used, 58188981 available, 64016384 total]

63488K bytes of processor board System flash (Read/Write)

R1#copy flash: tftp:

Source filename []? c2600-i-mz.122-28.bin

Address or name of remote host []? tftp.sevas.com

Destination filename [c2600-i-mz.122-28.bin]? R1_IOS

7. ACL 주기

R1(config)#access-list 110 deny udp 192.168.10.0 0.0.0.15 any eq 53

R1(config)#access-list 110 permit ip any any

R1(config)#access-list 120 deny tcp 172.16.10.96 0.0.0.31 any eq 22

R1(config)#access-list 120 permit ip any any

R1(config)#int fa0/0.10

R1(config-subif)#ip access-group 110 in

R1(config-subif)#int fa0/0.20

R1(config-subif)#ip access-group 120 in확인

vlan10인 pc에서 nslookup www.sevas.com 안되는거 확인하기

vlan20인 ssh -l sevas 1.1.1.2 안되는거 확인하기

ㄴ 네트워크 기초 끝판왕 완성본

'보안' 카테고리의 다른 글

2024.05.17.금.보안 day31 (0) 2024.05.17 2024.05.16.목.보안 day30 (0) 2024.05.16 2024.05.13.월.보안 day28 (0) 2024.05.13 5/13 시험대비-100 (0) 2024.05.10 2024.05.10.금.보안 day27 (0) 2024.05.10 다음글이 없습니다.이전글이 없습니다.댓글