- 2024.05.09.목.보안 day262024년 05월 09일 10시 49분 50초에 업로드 된 글입니다.작성자: 202401to07

어제 수업 정리

인증서

x.509양식 v1 v2 v3

certificate패킷을 찾아 분석

우리는 로컬 인증서

인증서 관리 ; certmgr.msc

CA : 인증기관

RA : 등록기관

순수계층 순수네트워크(블록체인) 혼합 우리는 혼합써

rootCA : KISA

전자서명의 특징 : 개인키로 암호화가 된다

distance vector : 거리 방향

link state : LSA(광고)

LSA의 Type 5개

AS :고유번호

IGP : 내부

EGP : 외부 / BGP

connect / static

빠름eigrp 90 >ospf 110 >rip 120

rip ver1 /ver2

static라우팅 :

ip route [network/netmask] [gw]

dynamic 라우팅 :

router rip

router eigrp [as]

router ospf [프로세스ID]

[rip[

network ip/ 네트워크 / 서브넷 마스

[eigrp]

network [ip] [와일드마스크]-----> 호스트 기준 0.0.0.31 이런

network [네트워크/서브넷마스크] ---> 네트워크 기준 255.255.255.224이런 / 범위, 짝수

가장 많이 쓰는 와일드카드 : 0.0.0.0

no auto-summary (rip/eigrp)

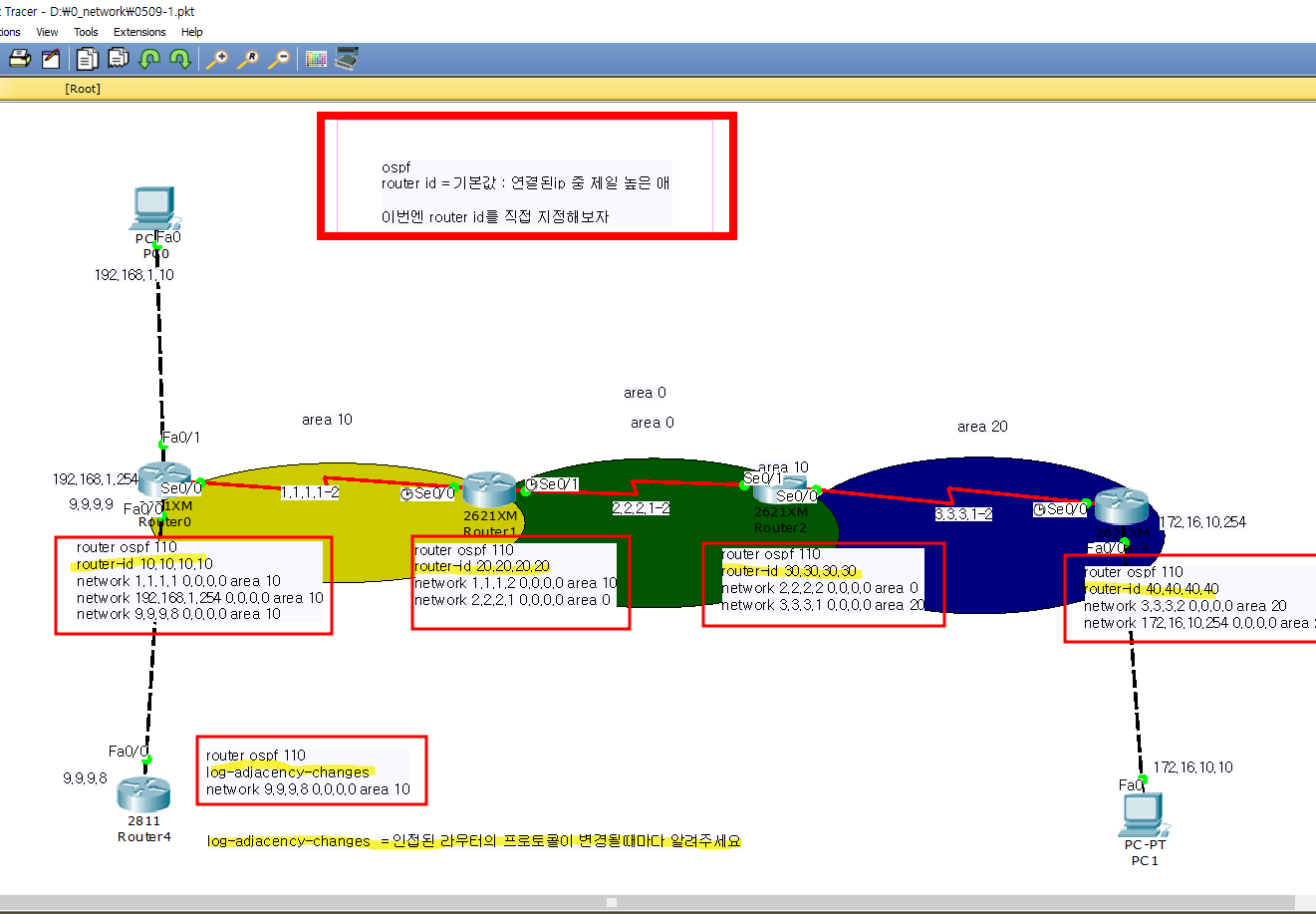

ㄴ ospf 실습

재분배: 프로토콜을 합친다

rip과 ospf/eigrp 을 합쳐보자

VLAN :

이제 재분배 해보기 redistribute

metric

이제 GNS

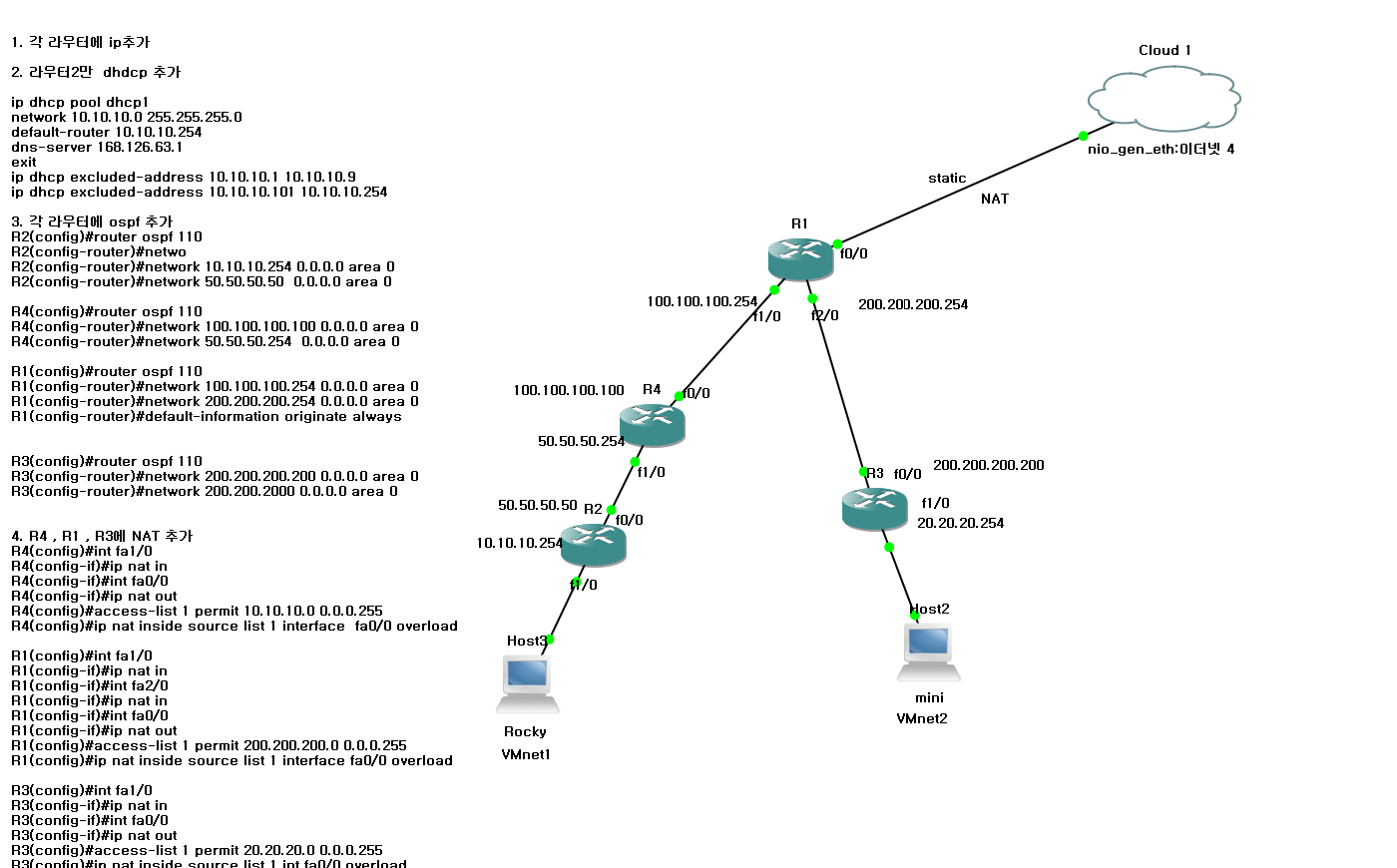

1. 각 라우터에 ip추가

2. 라우터2만 dhdcp 추가

ip dhcp pool dhcp1

network 10.10.10.0 255.255.255.0

default-router 10.10.10.254

dns-server 168.126.63.1

exit

ip dhcp excluded-address 10.10.10.1 10.10.10.9

ip dhcp excluded-address 10.10.10.101 10.10.10.254

3. 각 라우터에 ospf 추가

R2(config)#router ospf 110

R2(config-router)#netwo

R2(config-router)#network 10.10.10.254 0.0.0.0 area 0

R2(config-router)#network 50.50.50.50 0.0.0.0 area 0

R4(config)#router ospf 110

R4(config-router)#network 100.100.100.100 0.0.0.0 area 0

R4(config-router)#network 50.50.50.254 0.0.0.0 area 0

R1(config)#router ospf 110

R1(config-router)#network 100.100.100.254 0.0.0.0 area 0

R1(config-router)#network 200.200.200.254 0.0.0.0 area 0

R1(config-router)#default-information originate always

R3(config)#router ospf 110

R3(config-router)#network 200.200.200.200 0.0.0.0 area 0

R3(config-router)#network 200.200.2000 0.0.0.0 area 0

4. R4 , R1 , R3에 NAT 추가

R4(config)#int fa1/0

R4(config-if)#ip nat in

R4(config-if)#int fa0/0

R4(config-if)#ip nat out

R4(config)#access-list 1 permit 10.10.10.0 0.0.0.255

R4(config)#ip nat inside source list 1 interface fa0/0 overload

R1(config)#int fa1/0

R1(config-if)#ip nat in

R1(config-if)#int fa2/0

R1(config-if)#ip nat in

R1(config-if)#int fa0/0

R1(config-if)#ip nat out

R1(config)#access-list 1 permit 200.200.200.0 0.0.0.255

R1(config)#ip nat inside source list 1 interface fa0/0 overload

R3(config)#int fa1/0

R3(config-if)#ip nat in

R3(config-if)#int fa0/0

R3(config-if)#ip nat out

R3(config)#access-list 1 permit 20.20.20.0 0.0.0.255

R3(config)#ip nat inside source list 1 int fa0/0 overload

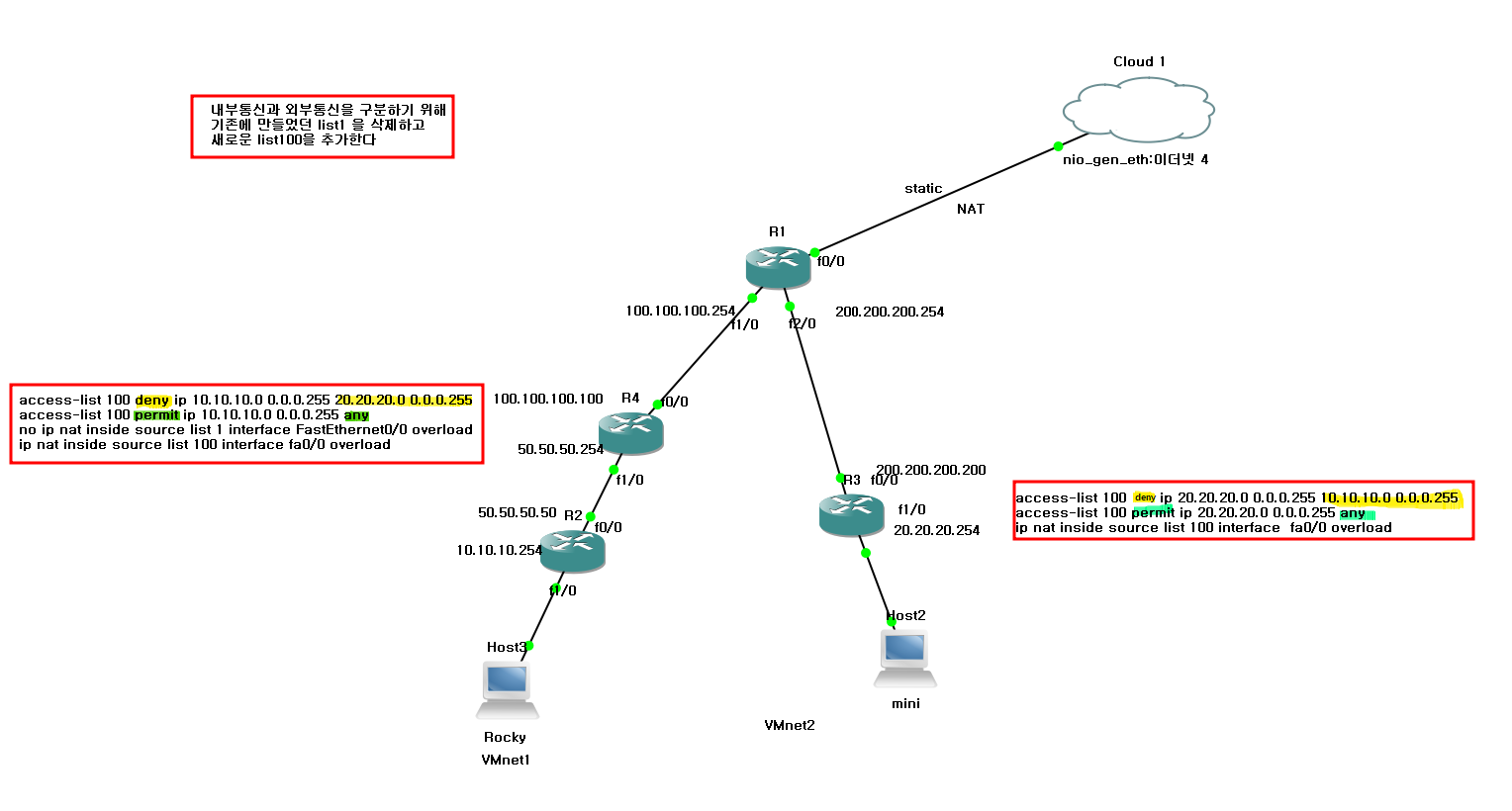

이제 NAT deny

'보안' 카테고리의 다른 글

5/13 시험대비-100 (0) 2024.05.10 2024.05.10.금.보안 day27 (0) 2024.05.10 2024.05.08.수.보안 day25 (0) 2024.05.08 2024.05.07.화.보안 day24 (0) 2024.05.07 5/7 시험 대비-100점 (0) 2024.05.04 다음글이 없습니다.이전글이 없습니다.댓글